今回は Azure 仮想マシンの ADE (Azure Disk Encryption) を試してみました。

ADE とは

ADE とは、Azure で仮想マシンを使用する際に、ディスクを暗号化する機能です。Windows では Bitlocker と同じです。

これにより、万が一 Azure Portal で悪意のあるユーザーが Disk を別の仮想マシンに付け替えても内容を閲覧できなくなります。

すなわちデータの漏洩や不正アクセスを防ぐことができます。ADE は Windows と Linux の両方に対応しています。

ADE の有効化

Windows の VM を作成して ADE を有効化してみました。手順は以下の通りです。

-

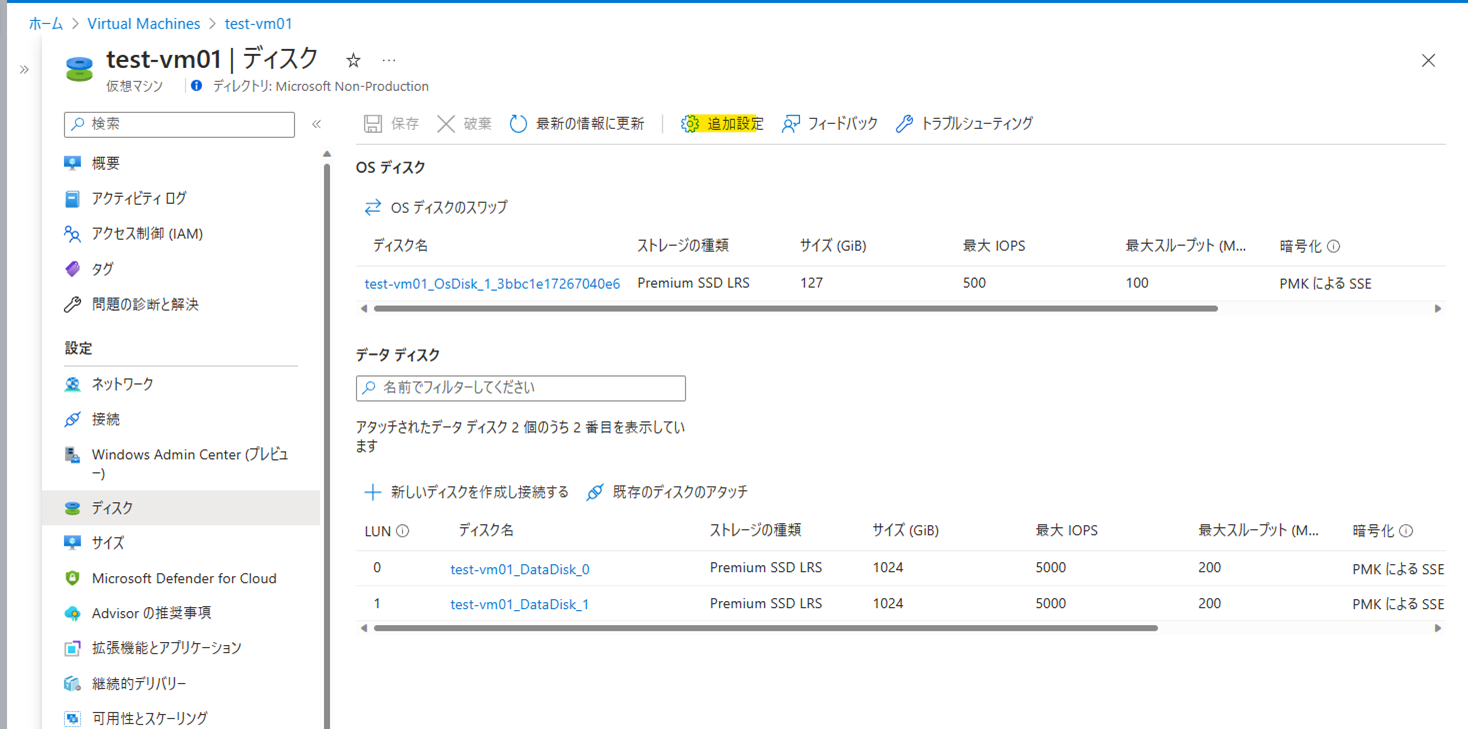

Azure Portal から仮想マシンを作成します。サイズやネットワークなどの設定は適宜行います。今回はデータディスクを追加しています

-

作成した仮想マシンのメニューからディスクの設定画面に移動します

-

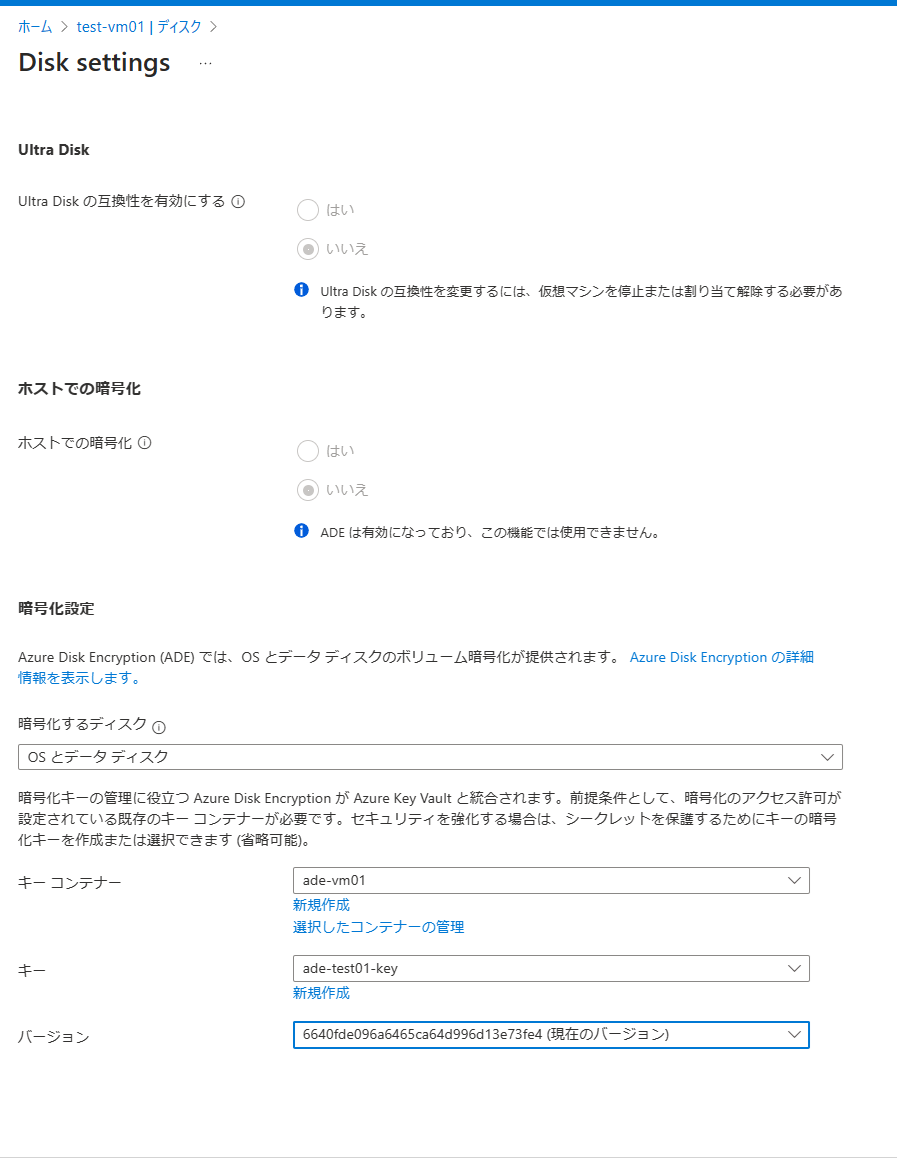

[追加設定] を選択します

ディスクのメニュー: -

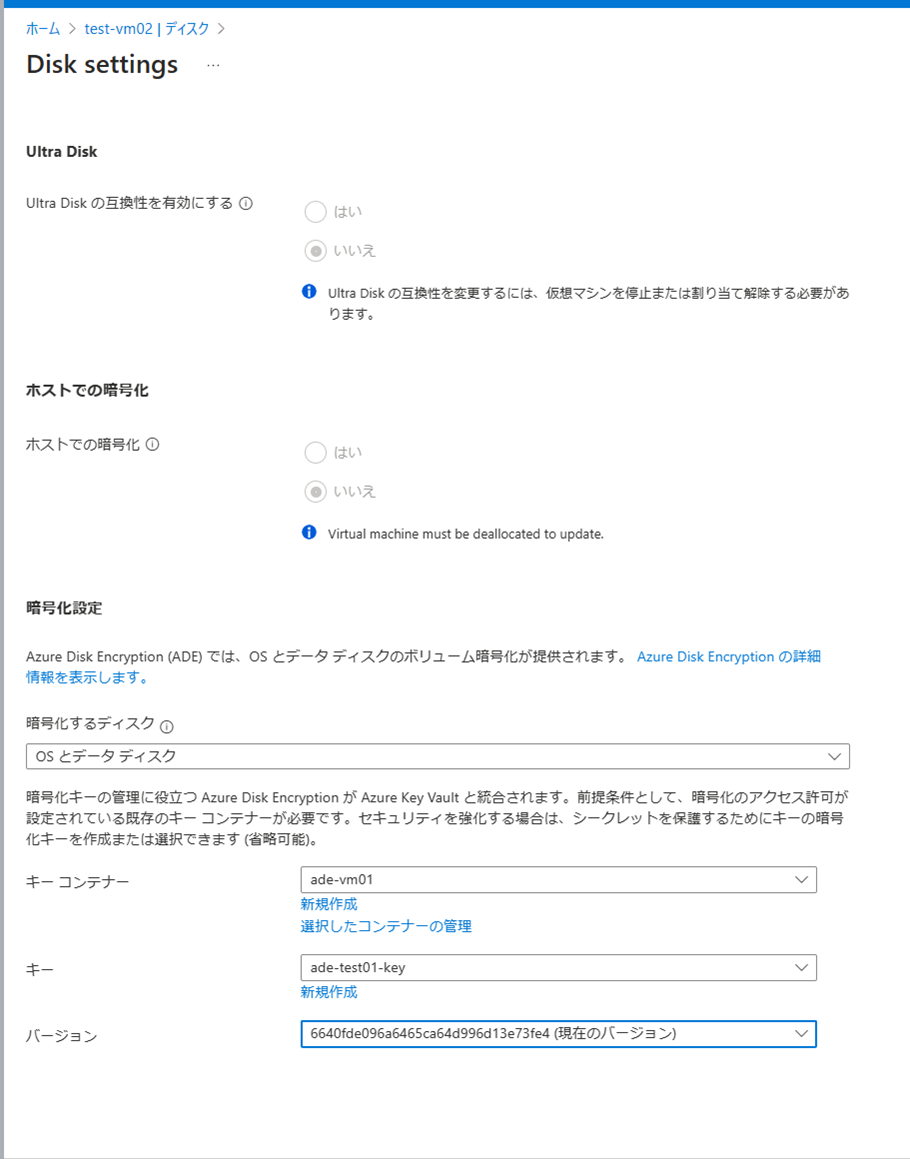

暗号化するディスクから、[OS とデータディスク] を選択します

ディスクの設定: -

使用する暗号化キーを指定します。このとき新規で Key Vault を作成することできます

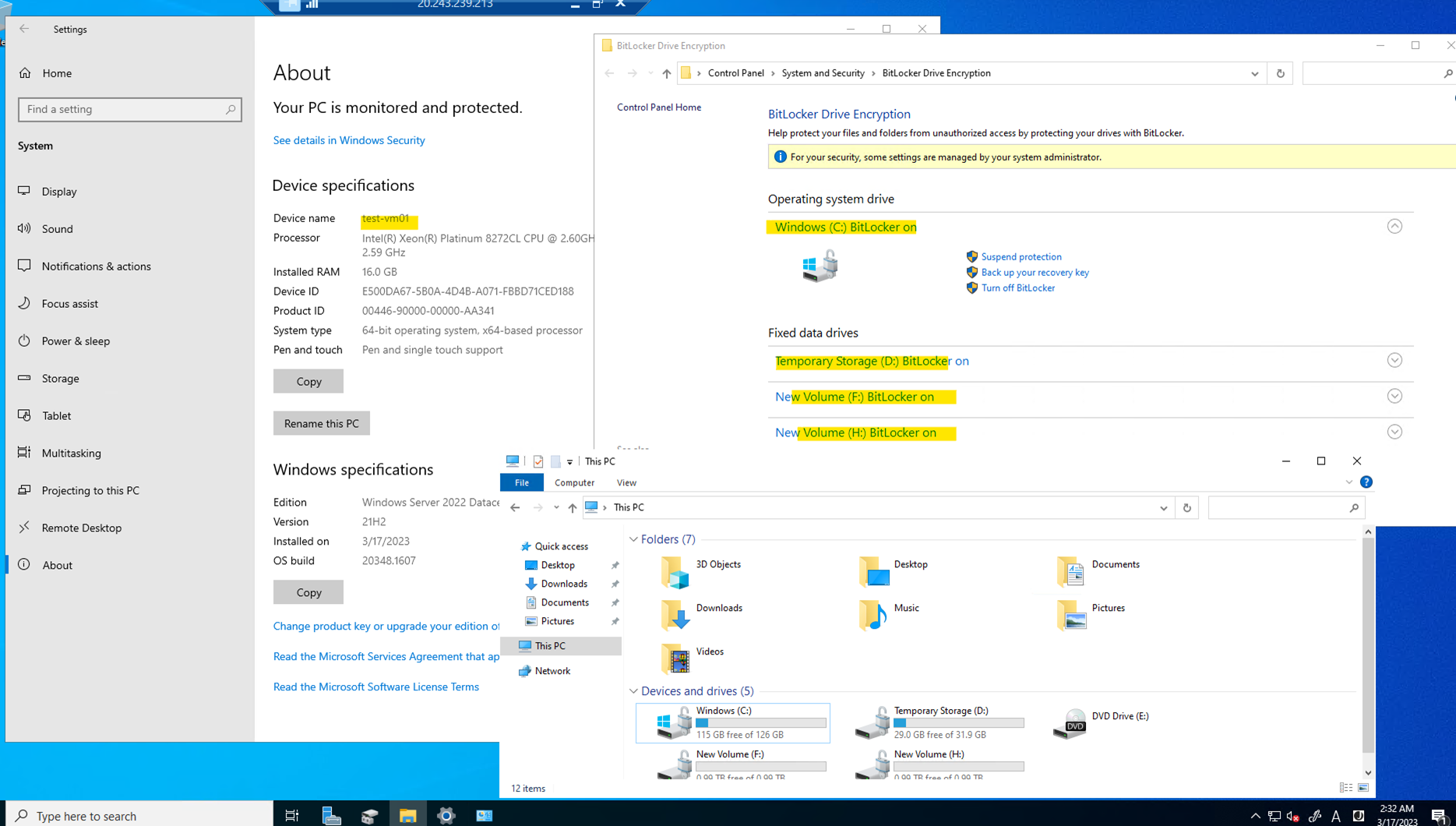

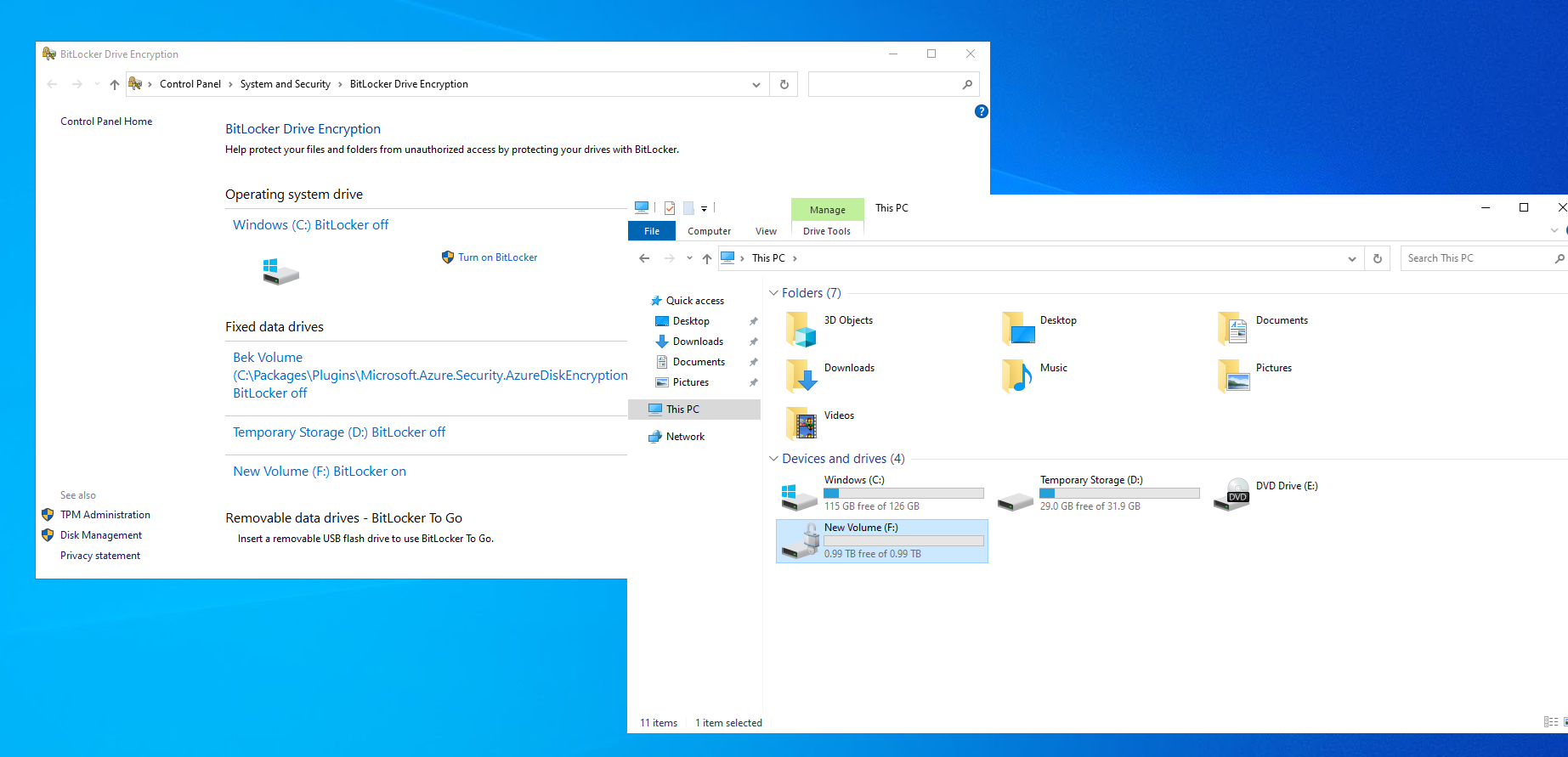

実際に対象の仮想マシン (test-vm01) にサインインしてみます

すると Bitliocker が有効化されているのがわかります

※Windows Server 2022 と Windows 11 では、RSA 2048 ビット キーをサポートしていません。キーを作成するときにオプションに注意してください

(自分はこれにハマりました)

検証

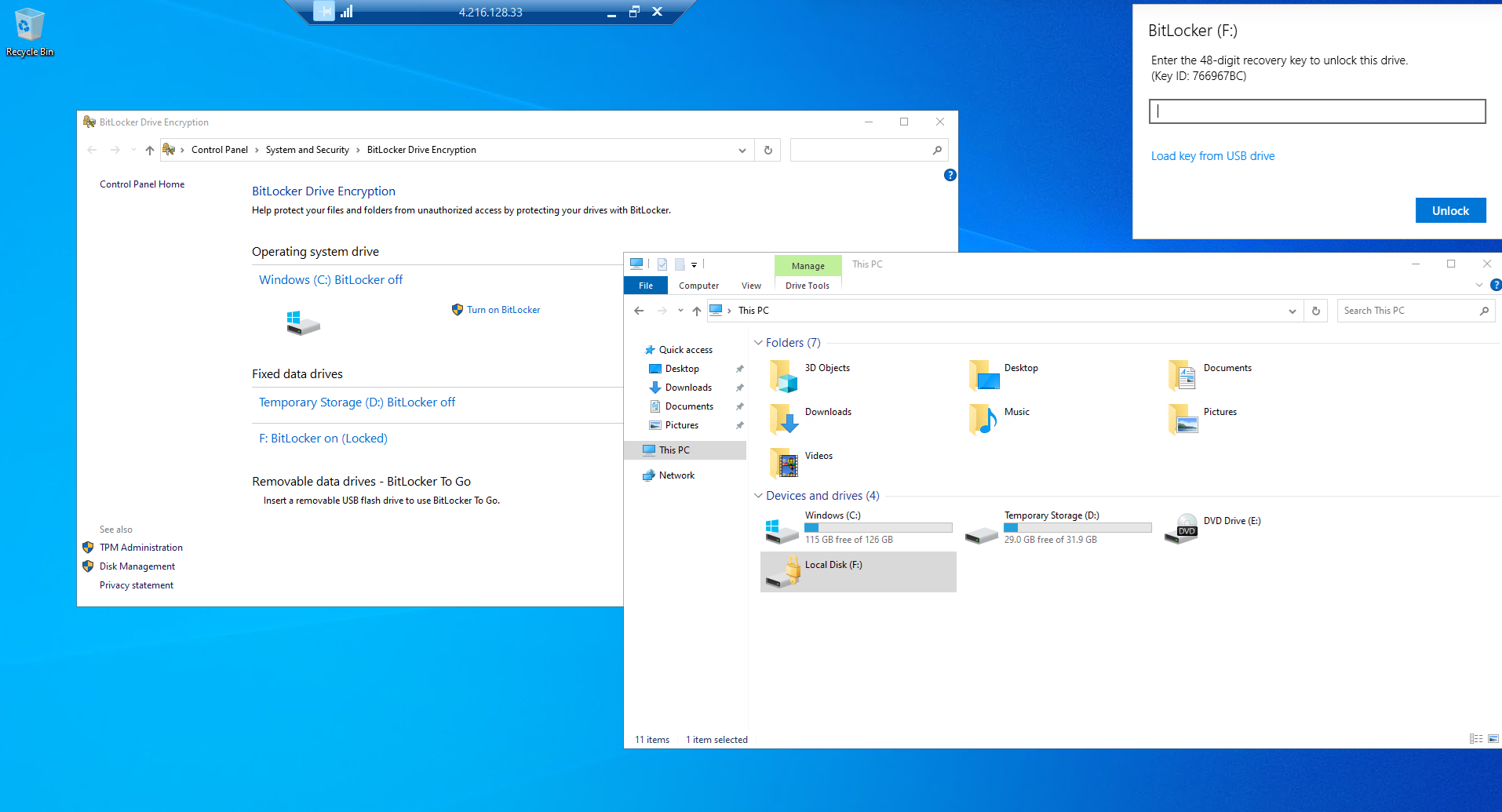

では、この仮想マシンにアタッチしているデータディスクを異なる仮想マシン (test-vm02) にアタッチしてみます

すると もちろんロックされてアクセスすることができません

おまけ

おなじキーを使って、付け替えた方の仮想マシン (test-vm02) でも ADE を有効化してみました

今度は無事にディスクの中身にアクセスができるようになりました

おわり

ADE のメリットは、ディスクの内容が保護されることです。もし誰かが VM の VHD ファイルを盗んでも、キーがなければ読めません。また、VM のパスワードや SSH キーが漏れても、ディスクにアクセスできません。

ADE は簡単に使えて便利な機能です。セキュリティを重視する場合にはおすすめです。