Microsoft Defender for Cloud は Microsoft が提供しているクラウド向けのセキュリティ製品群です

Azure 以外にも適用することができます

CSPM (Cloud Security Posture Management:クラウドセキュリティ態勢管理)、CWPP (ワークロードの保護: サーバー向け、ストレージ向け、データベース向け、etc…)、DevSecOps と非常に多くの機能を提供しています

graph TD

subgraph A[Microsoft Defender for Cloud]

subgraph A0[CSPM]

end

subgraph B[CWPP:ワークロード保護]

A1[Microsoft Defender for Servers]

A2[Microsoft Defender for Storage]

A3[Microsoft Defender for SQL]

A4[etc...]

end

subgraph A5[DevSecOps]

end

end

A --> Azure

A --> AWS

A --> GCP

A --> オンプレミス

今回はそのうち Defender for Servers を試してみたいと思います

Microsoft Defender for Servers とは

サーバーむけのセキュリティ製品です

Windows Server と Linux サーバーの両方に対応しています

従来は Log Analytics エージェントをインストールする必要がありました

最新のバージョンでは Log Analytics エージェントの廃止もあり Microsoft Defender for Endpoint との統合が進み導入が簡単になりました

当初、Azure Monitor エージェントを導入することで Microsoft Defender for Servers を利用するように案内されていました

しかし現在は Microsoft Defender for Servers には Azure Monitor エージェントの導入は不要になっています

Defender for Cloud の Azure Monitor エージェント - Microsoft Defender for Cloud | Microsoft Learn

Microsoft Defender for Servers には2つのプランがあります

詳細は Defender for Servers プランを選択する - Microsoft Defender for Cloud | Microsoft Learn を参照してください

ざっくり手順

- Microsoft Defender for Servers の有効化

- Azure VM への Defender for Servers 適用を確認

- セキュリティに関する推奨事項を確認

- Microsoft Defender 管理センターの確認

- EDR 検出テスト

※Azure VM の作成は割愛

1. Microsoft Defender for Servers の有効化

Defender for Servers はいくつかのスコープで有効化することができます

今回はサブスクリプション単位で有効化します

Azure Portal で Defender for Cloud の画面に移動します

初めてアクセスした場合は下記のような画面が表示されるかもしれません

次に [環境設定] > サブスクリプション選択

この画面で、Defender for Servers の有効/無効、プランの変更、監視対象の変更が可能です

監視対象の設定を変更する場合は、コンポーネントごとにオン/オフを設定できます

Log Analytics エージェントは廃止されるので、それ以外をすべてオンにしておきます

2. Azure VM への Defender for Servers 適用を確認

まず、Defender for Servers を有効化したサブスクリプションに Azure VM を作成しておきます

Defender for Cloud の画面で [インベントリ] を選択します

対象のマシンで [Defender for Cloud] がオンになっていることが確認できます

3. セキュリティに関する推奨事項を確認

先ほどのインベントリの画面でサーバー名をクリックします

セキュリティに関する推奨事項を確認することができます

一番上の [不足しているシステム更新プログラムを定期的に確認するようにマシンを構成する必要がある] を選択してみます

推奨事項に関する様々な情報を確認することができます

[修正] をクリックしてみます

しばらく放置して再度確認をしてみると、修正されたことが確認できます

4. Microsoft Defender 管理センターの確認

Defender for Servers は Defender for Endpoint と統合されています

そのため、Microsoft Defender 管理センターで Defender for Servers が有効化されたサーバーの情報を確認することができます

サーバー名を選択することで、詳細な情報を確認することができます

Azure Portal より情報量が多そうです

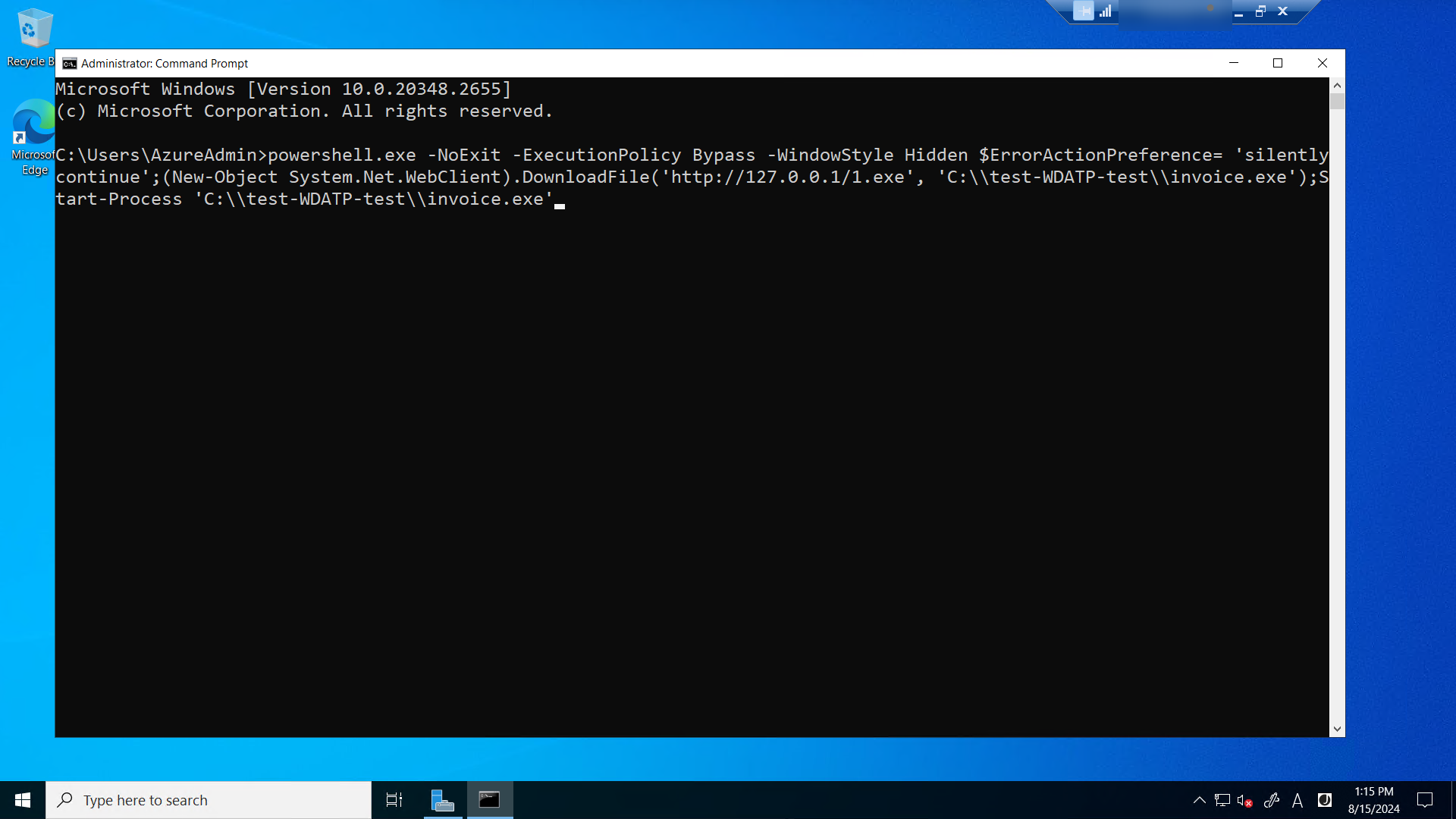

5. EDR 検出テスト

デバイスのオンボードとレポート サービスを検証するための EDR 検出テスト - Microsoft Defender for Endpoint | Microsoft Learn を参考にして EDR 検出テストをしてみます

手順に沿って、コマンドプロンプトで以下のコマンドを実行します

|

|

数分待つと Defender 管理ポータルの [アラート] にテストアラートが表示されました

Azure Portal の方でもアラートが表示されています

アラートを選択すると [Investigate in M365 Defender portal] と記載があります

リンク先に飛ぶと先ほど Defender 管理ポータルで確認したのと同じアラートの詳細画面に遷移しました

プロセス ツリーを確認するとデバイスの動作を詳細に把握することができます

1つ前の画面に戻って [アラートを管理する] を選択します

テストであることを記載し、状態を [解決済み] に変更します

まとめ

Microsoft Defender for Servers を有効化し、Azure VM に適用してみました

以前までとは異なり Microsoft Defender for Endpoint との統合が進み、導入が簡単になっている印象です

また、Microsoft Defender 管理センターで Defender for Servers の情報を確認することができました

参考

- Microsoft Defender for Cloud とは - Microsoft Defender for Cloud | Microsoft Learn

- Defender for Servers プランを選択する - Microsoft Defender for Cloud | Microsoft Learn

- Defender for Servers をデプロイする - Microsoft Defender for Cloud | Microsoft Learn

- デバイスのオンボードとレポート サービスを検証するための EDR 検出テスト - Microsoft Defender for Endpoint | Microsoft Learn

- Defender for Cloud の Azure Monitor エージェント - Microsoft Defender for Cloud | Microsoft Learn